Le groupe de cybercriminels Bahamut frappe à nouveau via de fausses applications VPN Android

Une version malveillante de SecureVPN est le principal vecteur d'attaques

Un odieux groupe de cybermercenaires injecte un logiciel espion dans les appareils Android afin de voler les échanges des utilisateurs, selon une nouvelle étude d'ESET.

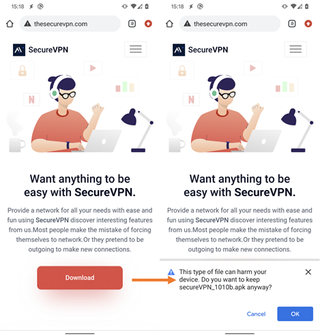

Ces attaques malveillantes sont lancées via de fausses applications VPN Android, les preuves suggérant que les pirates ont utilisé des versions malveillantes des logiciels SecureVPN, SoftVPN et OpenVPN.

Connu sous le nom de Bahamut ATP, le groupe est considéré comme un service de mercenaires qui lance généralement des attaques par le biais de messages de phishing et de fausses applications. Selon de précédents rapports, ses pirates ciblent à la fois des organisations et des particuliers à travers le Moyen-Orient et l'Asie du Sud depuis 2016.

Amorcée en janvier 2022, les chercheurs d'ESET estiment que la campagne de distribution de VPN malveillants menée par le groupe reste actuellement en cours.

Des emails de phishing aux faux VPN

"La campagne semble être très ciblée, car nous ne voyons aucune instance dans nos données de télémétrie", a déclaré Lukáš Štefanko, le chercheur d'ESET qui a été le premier à découvrir le malware.

"De plus, l'application demande une clé d'activation avant de pouvoir utiliser les fonctionnalités VPN et spyware. La clé d'activation et le lien du site Web sont probablement envoyés aux utilisateurs ciblés."

Štefanko explique qu'une fois l'appli activée, les pirates de Bahamut peuvent contrôler à distance le logiciel espion. Cela signifie qu'ils sont en mesure de s'infiltrer et de récolter une tonne de données sensibles des utilisateurs.

Etes-vous un expert ? Abonnez-vous à notre newsletter

Inscrivez-vous à la newsletter TechRadar Pro pour recevoir toutes les actualités, les opinions, les analyses et les astuces dont votre entreprise a besoin pour réussir !

"L'exfiltration des données se fait via la fonctionnalité d'enregistrement des touches du logiciel malveillant, qui abuse des services d'accessibilité", a-t-il précisé.

Qu'il s'agisse de messages SMS, de journaux d'appels, de la localisation des appareils et de tout autre détail, ou même d'applications de messagerie chiffrée comme WhatsApp, Telegram ou Signal, ces cybercriminels peuvent espionner pratiquement tout ce qu'ils ont trouvé sur les appareils des victimes sans qu'elles le sachent.

ESET a identifié au moins huit versions de ces services VPN infectés, ce qui signifie que la campagne est bien entretenue.

Il convient de noter qu'en aucun cas un logiciel malveillant n'a été associé au service légitime, et qu'aucune des applications infectées par le malware n'a été promue sur Google Play.

Le vecteur de distribution initial reste cependant inconnu. Si l'on se réfère au mode de fonctionnement habituel de Bahamut ATP, un lien malveillant aurait pu être envoyé par courrier électronique, par les médias sociaux ou par SMS.

Que savons-nous de l'APT Bahamut ?

Bien que l'on ne sache toujours pas qui est derrière, l'ATP Bahamut semble être un collectif de hackers mercenaires, car leurs attaques ne suivent pas vraiment un intérêt politique spécifique.

Bahamut mène de manière prolifique des campagnes de cyberespionnage depuis 2016, principalement à travers le Moyen-Orient et l'Asie du Sud.

C'est le groupe de journalisme d'investigation Bellingcat qui a été le premier à révéler leurs opérations en 2017, décrivant comment les puissances internationales et régionales s'engagent activement dans ces opérations de surveillance.

Le groupe a ensuite été rebaptisé Bahamut, d'après le poisson géant flottant dans la mer d'Arabie, décrit dans le Livre des êtres imaginaires de Jorge Luis Borges.

Plus récemment, une autre enquête a mis en évidence la façon dont le groupe APT (Advanced Persistent Threat) se tourne de plus en plus vers les appareils mobiles comme cible principale.

La société de cybersécurité Cyble a été la première à repérer cette nouvelle tendance en avril dernier, notant que le groupe Bahamut "planifie son attaque sur la cible, reste dans la nature pendant un certain temps, permet à son attaque d'affecter de nombreux individus et organisations, et finalement vole leurs données".

Dans ce cas également, les chercheurs ont souligné la capacité des cybercriminels à développer un site de phishing conçu pour tromper les victimes et gagner leur confiance.

Comme l'a confirmé Lukáš Štefanko dans le cas des fausses applications Android : "Le code du logiciel espion, et donc sa fonctionnalité, est le même que dans les campagnes précédentes, notamment la collecte des données à exfiltrer dans une base de données locale avant envoi au serveur des opérateurs, une tactique rarement vue dans les applications mobiles de cyberespionnage."

Chiara is a multimedia journalist committed to covering stories to help promote the rights and denounce the abuses of the digital side of life—wherever cybersecurity, markets and politics tangle up. She mainly writes news, interviews and analysis on data privacy, online censorship, digital rights, cybercrime, and security software, with a special focus on VPNs, for TechRadar Pro, TechRadar and Tom’s Guide. Got a story, tip-off or something tech-interesting to say? Reach out to chiara.castro@futurenet.com