VPN protokoller - dem skal du bruge

Få styr på de mange forkortelser

Kort fortalt fungerer en VPN ved hjælp af tunneler, der giver anonymitet og sikkerhed, når du bruger internettet. Dette opnås ved at kryptere de data, som din computer sender til VPN-serveren i den anden ende.

Som vi ved fra den ældre WEP-protokol til Wi-Fi-kryptering, kan forældede protokoller imidlertid kompromitteres og er muligvis ikke nok, når det kommer til datasikkerhed.

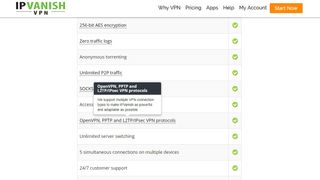

Derfor bør brugerne være opmærksomme på de forskellige VPN-protokoller for at sikre sig, at deres udbyder understøtter de nyere og mere sikre protokoller, samtidig med at de undgår de ældre og mindre sikre protokoller.

Disse VPN-protokoller - herunder PPTP, L2TP og SSTP – er alle baseret på den originale Point-to-Point-protokol (PPP). PPP indkapsler IP-pakker med data og overfører dem derefter til serveren i den anden ende. PPP er en ældre protokol, der er oprettet til at etablere en VPN-tunnel mellem en opkaldsklient til forbindelse til en netværksadgangsserver.

Men hvilke VPN-protokoller er så bedst, og hvilke bør du undgå - og hvorfor? Læs videre for at finde ud af det.

- De bedste VPN-løsninger i 2020

- Dette er de 6 mest almindelige myter omkring VPN-tjenester

- Gider du ikke betale? Her er De bedste gratis VPN-tjenester i 2020

PPTP

Point-to-Point Tunneling Protocol (PPTP) er en ældre metode til VPN-kryptering designet af Microsoft, som går helt tilbage til Windows 95. Den er stadig populær i dag, til trods for en kendt følsomhed over for ASLEAP-ordbogens angrebsværktøj, der går tilbage til 2004, og stort set gjorde den overflødig (eller det burde den have gjort).

Så hvorfor er den stadig populær? Det skyldes hovedsageligt, at PPTP er integreret i Windows såvel som Linux og macOS. PPTP aktiverer den krypterede tunnel mellem pc'en og VPN-serveren ved hjælp af TCP-port 1723 og General Routing Encapsulation (GRE). På trods af fordelene ved en enkel opsætning og hurtige hastigheder er denne protokol plaget af store sikkerhedsmæssige problemer, der går tilbage til 1998. Kort sagt bør brugere dag helst undgå PPTP om muligt.

Vil du have flere Pro-nyheder? Tilmeld dig vores nyhedsbrev

Tilmeld dig til TechRadar Pro-nyhedsbrevet for at få alle de bedste nyheder, synspunkter, funktioner og vejledninger, som din virksomhed har brug for for at få succes!

L2TP/IPSec

L2TP står for Layer Two Tunneling Protocol og er en udvidelse af PPTP, der kombinerer sidstnævnte med L2F (Layer 2 Forwarding Protocol), som er designet af Cisco. L2TP har ikke integreret kryptering, så dette tilføjes efterfølgende via IPSec (Internet Protocol Security).

I modsætning til PPTP, der bruger en 128-bit nøgle, har L2TP / IPSec en 256-bit nøgle, og denne betragtes som kompleks nok til top-hemmelig kommunikation. L2TP er en nyere protokol og er blevet understøttet siden Windows XP, samt macOS 10.3 eller nyere samt mobile operativsystemer.

L2TP kræver mere båndbredde til den mere komplicerede 256-bit kryptering og dobbeltindkapsling. Den kan også være vanskeligere at sætte op og konfigurere. Den anses generelt som værende sikker, selvom nyere NSA-lækager antyder, at L2TP er sårbar overfor angreb, når krypteringen bruger på forhånd delte nøgler.

SSTP

Secure Socket Tunneling Protocol (SSTP) ejes og kontrolleres af Microsoft. Det forklarer desiden dets andet navn - Microsoft Secure Socket Tunneling Protocol (MS-SSTP) – ikke overraskende er det derfor også kun tilgængeligt i Windows. Navnet er afledt af trafikken, der dirigeres gennem SSL-protokollen Secure Sockets Layer, der bruger TCP-port 443, og får den til at passere gennem firewalls og proxyservere, der mindsker sandsynligheden for, at den bliver blokeret. Da der ikke er tale om open source, er SSTP en af de mest sikre VPN-protokoller.

SSTP er mere moderne end de tidligere nævnte protokoller, og den er tilgængelig i Windows Vista SP1 og senere udgaver af Windows. SSTP er designet til fjernklientadgang og understøtter generelt ikke site-to-site VPN-tunneler.

OpenVPN TCP

OpenVPN er en populær sikkerhedsprotokol, som er skabt af James Yonan. I modsætning til de tidligere proprietære VPN-protokoller er OpenVPN open source og offentliggjort under en såaldt GNU, General Public License. Dette giver fri adgang til kildekoden, så eventuelle sikkerhedsfejl identificeres og løses, i stedet for at eventuelle fejl og bagdøre tillader adgang i koden.

SSL / TLS bruges til på forhånd delt nøgleudveksling, hvilket øger sikkerheden. Den brugte kryptering til OpenVPN er ligeledes open source, da den bruger OpenSSL, der understøtter op til 256-bit kryptering.

OpenVPN findes i to udgaver: OpenVPN TCP og OpenVPN UDP. Ikke alle VPN-udbydere lader dig vælge mellem disse to OpenVPN-protokoller, men nogle gør - selvom de ikke viser dig hvordan, hvordan de adskiller sig fra hinanden og hvilken du bør vælge.

Vi forklarer først TCP-varianten og efterfølgende UDP i det næste afsnit.

OpenVPN TCP er baseret på TCP, Transmission Control Protocol, som kombineret med Internet Protocol (IP) skaber et sæt regler for, hvordan computere udveksler data frem og tilbage. TCP er en protokol, der er forbindelsesorienteret, og den opretter og fastholder denne forbindelse, imens applikationer udveksler data.

TCP er den mest anvendte forbindelsesprotokol på internettet. En af dens fordele er, at det er en såkaldt ‘stateful protocol’, idet den har integreret fejlkorrektion. Det betyder, at med hver pakke data, der sendes, kræves en bekræftelse af pakkens ankomst, før den næste sendes - og hvis der ikke modtages nogen bekræftelse, bliver den aktuelle pakke sendt på ny.

Al denne indbyggede redundans betyder, at OpenVPN TCP betragtes som en yderst pålidelig protokol, hvor alle data leveres. Ulempen ved alle disse sendinger, bekræftelser og videresendelser er dog, at det kræver en større båndbredde, som igen går ud over netværkshastigheden. OpenVPN TCP er en ideel protokol til højere sikkerhed, hvor latenstid ikke er prioriteret, såsom generel websurfing og e-mails.

OpenVPN UDP

Den alternative protokol til OpenVPN TCP er OpenVPN UDP. UDP, som står for User Datagram Protocol og er en anden kommunikationsprotokol til transmission af data mellem en klient og internettet.

I modsætning til OpenVPN TCP, der er designet til at maksimere pålideligheden af datatransmission, er OpenVPN UDP målrettet lav latens transmission af data, uden at der pålægges ekstra garanti for levering af data (hvilket altså går ud over pålideligheden).

UDP sender blot pakkerne med data uden al den redundans og kontrol, hvilket resulterer i en lavere latenstid. Disse egenskaber gør OpenVPN UDP velegnet til lyd- og video-streaming og sågar spil.

Bedre VPN-tjenester understøtter både OpenVPN TCP og UDP og giver brugeren mulighed for at vælge mellem dem efter behov og afhængigt af applikationen.

WireGuard

WireGuard er en nyere open source VPN-protokol, som er lettere at konfigurere end OpenVPN, har en meget mindre og enklere kodebase og tilbyder alle en masse tekniske fordele: ajourførte krypteringsstandarder, hurtigere forbindelsestider, bedre pålidelighed og langt hurtigere hastigheder.

VPN-udbydere har udtrykt interesse, men med visse forbehold. I 2019 sagde ExpressVPN, at WireGuard stadig var for på for tidligt et udviklingsstadie, og selvom NordVPN har testet WireGuard, venter vi stadig på officiel understøttelse i deres apps.

Et par VPN-tjenster har dog besluttet at tilføje WireGuard til deres line-up. Mullvad var en af de første, imens også VPC.ac og TorGuard har udtrykt deres støtte – vi forventer at andre snart vil melde sig under fanerne.

Jonas P. DeMuro is a freelance reviewer covering wireless networking hardware.