VPN-protokoller: Hvilke er det best å bruke?

Å navigere trygt i et minefelt av akronymer.

For å si det enkelt fungerer VPN ved å gjøre bruk av såkalte tunneler som sørger for anonymitet og sikkerhet på nettet ved å kryptere dataene enheten din sender til VPN-serveren i den motsatte enden.

Imidlertid vet vi fra den eldre WEP-protokollen for WiFi-kryptering at utdaterte protokoller kan være sårbare, og ikke kan yte tilstrekkelig med tanke på datasikkerhet.

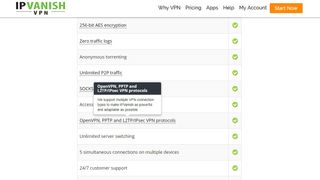

Derfor må brukerne være oppmerksomme på de ulike VPN-protokollene, og forsikre seg om at tilbyderen de velger støtter de nyere og sikrere protokollene. Slik unngår man også de eldre og mindre sikre protokollene.

Disse VPN-protokollene, som omfatter PPTP, L2TP og SSTP, bygger alle på den opprinnelige mekanikken fra Point-to-Point-protokollen (PPP). PPP innkapsler alle IP-pakkene av data og overfører dem deretter til en server på den andre siden. PPP er en eldre protokolltype, som er skapt for å etablere en VPN-tunnel mellom en bruker tilknyttet telenettverket og en forbindelse via en nettverksbasert server.

Men hvilke VPN-protokoller er best, og hvilke burde du helst skygge unna, og hvorfor? Les videre for å finne ut av dette.

- Bli kjent med vår tids beste VPN-tilbydere

- Vi har avslørt 6 vanlige myter om VPN

- Vil du ikke betale en krone? Her er de beste gratis VPN-tjenestene

PPTP

Point-to-Point Tunneling-protokollen (PPTP) er en eldre metode for VPN-kryptering utviklet av Microsoft. Den skriver seg helt tilbake til Windows 95. Den er fortsatt populær i våre dager, til tross for det velkjente faktum at den er utsatt for angrepsverktøyet ASLEAP. Dette stammer fra 2004, og burde for lengst ha gjort protokollen utdatert.

Så hvorfor er den fortsatt populær? Det skyldes i hovedsak at PPTP er inkludert i Windows, og dessuten i Linux og MacOS. PPTP muliggjør en kryptert tunnel mellom PC-en og VPN-serveren ved bruk av TCP-port 1723 og General Routing Encapsulation (GRE). Tross fordelene ved et enkelt oppsett og høye hastigheter spoleres denne protokollen av store sikkerhetsproblemer som daterer seg helt tilbake til 1998. Kort fortalt er PPTP noe vår tids brukere burde holde seg langt unna.

L2TP/IPSec

L2TP er Layer Two Tunneling-protokollen, en utvidelse av PPTP, der sistnevnte kombineres med L2F (Layer 2 Forwarding-protokollen) som ble utviklet av Cisco. L2TP har ikke integrert kryptering, så denne er det IPSec (Internet Protocol Security) som sørger for.

Til forskjell fra PPTP, som gjør bruk av 128-bit-kode, benytter L2TP/IPSec 256-bit. Dette regnes som tilstrekkelig komplekst for topphemmelig kommunikasjon. L2TO er en nyere protokoll, og den har vært støttet av Windows siden XP-stadiet. Den støttes også av MacOS 10.3 og høyere i tillegg til operativsystemer for mobile enheter.

L2TP krever mer overhead til den mer kompliserte 256-bit-krypteringen og den doble datainnkapslingen. Den kan også være mer krevende å sette opp og konfigurere. NSA-lekkasjer av nyere dato antyder imidlertid at L2TP er sårbar for angrep når krypteringen bruker forhåndsdelte koder.

- Ikke glem at det finnes 7 gode grunner til at en VPN ikker er nok

SSTP

Secure Socket Tunneling-protokollen (SSTP) eies og kontrolleres direkte av Microsoft. Dette forklarer det andre navnet den bærer – Microsoft Secure Socket Tunneling Protocol (MS-SSTP). Dermed er det ikke så overraskende at den bare er tilgjengelig på Windows.

Navnet er avledet av trafikken som rutes gjennom Secure Sockets Layer (SSL)-protokollen, som gjør bruk av TCP-port 443, og slipper den gjennom brannmurer og proxy-serverer. Dermed er det langt mindre sannsynlig at den blir blokkert. Ettersom SSTP ikke har åpen kildekode, er den en av de sikreste VPN-protokollene.

SSTP er av nyere dato enn de tidligere omtalte protokollene, og den er tilgjengelig for Windows Vista SP1 og nyere systemer. SSTP ble utviklet for brukeres fjerntilgang, og støtter generelt ikke VPN-tunneler fra nettsted til nettsted.

OpenVPN TCP

OpenVPN er en populær sikkerhetsprotokoll utviklet av James Yonan. Til forskjell fra de ovennevnte, proprietære VPN-protokollene bygger OpenVPN på åpen kildekode og er publisert under en GNU General Public-lisens. Dette gir alle adgang til kildekoden, slik at alle sikkerhetsbrister oppdages og kan håndteres raskt, i stedet for at potensielle feil og bakdører kan fortsette å eksistere i koden.

SSL/TLS benytter forhåndsdelt kodeutveksling, noe som øker sikkerhetsnivået. Krypteringen som benyttes av OpenVPN har også åpen kildekode, ettersom den gjør bruk av OpenSSL. OpenSSL støtter opp til 256-bit-kryptering.

OpenVPN opptrer i to hovedvarianter: OpenVPN TCP og OpenVPN UDP. Ikke alle VPN-tilbydere gir deg muligheten til å velge mellom disse to OpenVPN-protokollene, men noen gjør det absolutt. Selv om de tilbyr lite veiledning i ulikhetene mellom dem, og hvilken de anbefaler deg å velge. Her forklarer vi TCP-varianten først, og deretter UDP.

Ikke overraskende bygger OpenVPN TCP på TCP (Transmission Control-protokollen), som sammen med Internettprotokollen (IP) skaper et regelsett for hvordan datamaskiner utveksler data frem og tilbake. TCP er en oppkoblingsorientert protokoll, og den oppretter og opprettholder denne forbindelsen mens programmene gjennomfører utvekslingen av data.

TCP er den mest benyttede oppkoblingsprotokollen på internett. En av dens fordeler er at den er et «tilstandsfullt objekt», og i dette ligger det at den har integrert korrigering av feil. Dermed vil det i forbindelse med overføringen av hver eneste datapakke kreve en bekreftelse på pakkens ankomst før den neste sendes. Hvis det ikke kommer noen bekreftelse, sendes den samme pakken på nytt.

All denne innebygde redundansen innebærer at OpenVPN TCP betraktes som svært pålitelig, der all data blir levert. Ulempen er at alle forsendelser, bekreftelser og gjentatte forsendelser krever større overhead, noe som trekker nettverkshastigheten ned. OpenVPN TCP er en ideell protokoll for høy sikkerhet, der senket hastighet ikke er noe problem, som ved generell nettsurfing og epost.

OpenVPN UDP

Den alternative protokollen til OpenVPN TCP er OpenVPN UDP. UDP står for User Datagram Protocol, som er en annen kommunikasjonsprotokoll for overføring av data mellom en klient og internett.

Til forskjell fra OpenVPN TCP, som er utviklet for å maksimalisere dataoverføringens pålitelighet, retter OpenVPN UDP seg mot tilnærmet uforsinket dataoverføring, uten den samme vektleggingen på garantert overføring av data – og dermed ofres noe av påliteligheten.

UDP overfører pakkene uten alle sjekkrutinene, og dermed har den mindre overhead, og mindre forsinkelse. Disse egenskapene gjør OpenVPN UDP velegnet for strømming av lyd og video, og helt klart for spill.

De beste VPN-tjenestene støtter både OpenVPN TCP og UDP, og tillater brukerne å velge mellom dem etter behov, avhengig av programvaren.

WireGuard

WireGuard er en kommende VPN-protokoll med åpen kildekode. Den er enklere å sette opp enn OpenVPN, har en mindre og enklere kodebase og tilbyr alle typer tekniske fordeler: moderne krypteringsstandarder, raskere oppkoblingstid, større pålitelighet og høyere hastighet.

VPN-tilbydere har ytret interesse, men med enkelte reservasjoner. I 2019 uttalte ExpressVPN at WireGuard fortsatt har et stykke igjen, og selv om NordVPN har testet WireGuard, venter vi fremdeles på støtte fra de offisielle appene.

Det er likevel noen VPN-tilbydere som har valgt å inkludere WireGuard i verktøykassen. Mullvad var svært tidlig ute, og VPC.ac og TorGuard tilbyr også en viss støtte. Vi regner med at flere andre henger seg på om ikke så altfor lenge.

- Sjekk ut vår oversikt over de beste VPN-tjenestene

Ønsker du flere Pro-nyheter? Abonner på vårt nyhetsbrev

Abonner på TechRadar Pro-nyhetsbrevet for å få spennende nyheter, kommentarer, reportasjer og innsikten bedriften din trenger for å lykkes!

Skribent, forfatter og illustratør med en spesiell forkjærlighet for produkter og brukergrensesnitt fra Apple.